-

29/10/2020Quảng Nam: Sạt lở đất làm 53 người mất tích

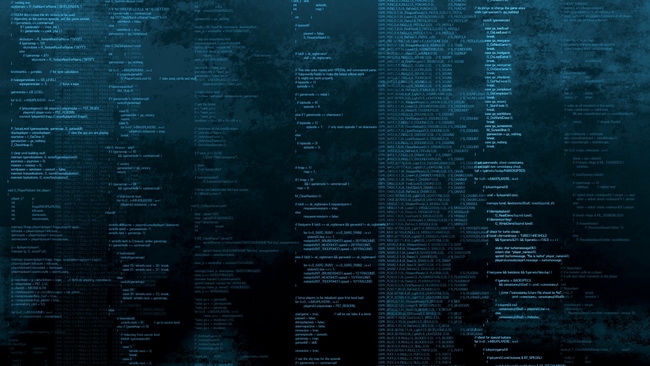

Báo cáo mới nhất của Anomali – Công ty chuyên cung cấp các giải pháp tình báo về phần mềm độc hại, vừa đưa ra cái nhìn tổng thể về 3 nhóm tấn công mạng phổ biến nhắm tới chính phủ và các công ty tài chính bao gồm: Blacktech, Boss Spider và Fin5 mà các doanh nghiệp cần hết sức lưu tâm.

Các phần mềm độc hại sau đó sửa đổi và sử dụng để tạo ra các công cụ khác.

BlackTech

Hoạt động ít nhất từ năm 2010, nhóm gián điệp mạng này chủ yếu nhắm tới các nước Đông Nam Á, Hồng Kông và Nhật Bản… Mục tiêu chính là đánh cắp tài liệu từ nhiều ngành công nghiệp bao gồm tài chính, CNTT, chính quyền và y tế. Năm 2010, chiến dịch đầu tiên của Black Tech bị phát hiện và giám sát mang tên Shrouded Crossbow nhắm vào các ngành công nghiệp tư nhân sử dụng một loạt các backdoor xâm nhập vào hệ thống.

Cách thức mà các đối tượng này thực hiện là mua các phần mềm độc hại sau đó sửa đổi và sử dụng để tạo ra các công cụ khác.

Cuộc tấn công “PLEAD”, được Black Tech triển khai bằng phần mềm độc hại cùng tên, tập trung vào việc đánh cắp các tài liệu bí mật từ các cơ quan chính phủ Đài Loan và các ngành công nghiệp tư nhân.

Năm 2018, BlackTech bị phát hiện khi sử dụng chứng chỉ kỹ thuật số bị đánh cắp để ký các mẫu phần mềm độc hại PLEAD trong lúc đang nỗ lực vượt qua các công cụ bảo mật. Các nhà nghiên cứu đã xác định các nỗ lực để thực thi phần mềm độc hại PLEAD bằng một process hợp pháp AsusWSPanel.exe, được sử dụng bởi ASUS WebStorage, một dịch vụ lưu trữ đám mây.

Phần mềm độc hại có thể được phân phối thông qua các bộ định tuyến bị xâm nhập mà kẻ tấn công sử dụng để chiếm quyền cập nhật phần mềm, trỏ URL vào một tệp độc hại thay vì URL hợp pháp.

Boss Spider

Còn tên gọi khác là “Gold Lowell” (Secureworks), loại hình tấn công này thường nhắm tới chính phủ và các tổ chức sức khỏe. Vào khoảng cuối năm 2015 và đầu năm 2016, hai người đàn ông Iran bị truy tố tại Hòa Kỳ vì đã tham gia sử dụng ransomware (Samsam hay còn gọi là Samas và Samsam Crypt) Boss Spider nhắm tới các nền tảng Microsoft Window.

Tháng 11/2018, FBI ước tính rằng những người liên quan đã nhận được khoảng 6 triệu USD tiền chuộc từ cuộc tấn công này và gây ra thiệt hại hơn 30 triệu USD cho các nạn nhân.

Các nhà nghiên cứu cho rằng một loạt các phương thức phân phối đang được sử dụng trong các cuộc tấn công ransomware bao gồm Hyena, Mimikatz , PsExec, RDPWrap , SamSam và Wmiexec. Việc sử dụng các tệp nhị phân của Living-Off-the-Land (LOLBins) cũng được ghi nhận.

Các cuộc tấn công ban đầu nhắm vào các máy chủ lưu trữ JBoss (T1072), tiếp sau đó vào năm 2018 đã sử dụng các lỗ hổng trong Giao thức máy tính từ xa (RDP) (T1076), máy chủ web dựa trên Java hoặc máy chủ Giao thức truyền tệp (FTP) (T1021) để có được quyền truy cập hoặc bruteforce đột nhập mạng.

Fin5

Là nhóm đe dọa có động cơ tài chính được cho biết hoạt động vào đầu năm 2008. Sử dụng thông tin xác thực người dùng hợp lệ trên mạng nạn nhân, FIN5 nhắm vào các hệ thống Điểm bán hàng (PoS) để đánh cắp thông tin nhận dạng cá nhân (PII) và thông tin thẻ thanh toán.

Các hacker của FIN5 có khả năng nói tiếng Nga, và đã nhắm mục tiêu vào ngành dịch vụ khách hàng, sòng bạc, trò chơi và quản lý bán lẻ.

FIN5 có quyền truy cập vào các mạng mục tiêu của họ bằng cách sử dụng thông tin xác thực của bên thứ ba bị đánh cắp và xác thực với các kết nối máy tính để bàn từ xa.

Thông tin đăng nhập được sử dụng hợp pháp bởi các bên thứ ba cung cấp bảo trì và quản trị cho các hệ thống PoS được sử dụng bởi công ty mục tiêu. Khi FIN5 có quyền truy cập, chúng di chuyển khắp môi trường nạn nhân, đầu tiên nhắm mục tiêu vào Active Directory, để triển khai phần mềm độc hại PoS và trích xuất thông tin cá nhân và thẻ thanh toán.

FIN5 sử dụng nhiều công cụ có sẵn công khai để leo thang đặc quyền tài khoản người dùng, tiếp theo là một loạt các công cụ để tạo điều kiện cho trinh sát nội bộ và mở rộng địa bàn khai thác (Lateral Movement).

FIN5 triển khai phần mềm “RawPOS”, một phần mềm độc hại PoS có tổng cộng ba thành phần đảm bảo tính bền bỉ, trích xuất dữ liệu thẻ thanh toán và thông tin cá nhân, và mã hóa dữ liệu cho các tác nhân trong tương lai. FIN5 sử dụng các kỹ thuật chống pháp y trong suốt quá trình để loại bỏ dấu vết mã độc và áp dụng mã hóa vào phần lớn phần mềm độc hại của chúng.

Cách nào cải thiện khả năng bảo mật cho doanh nghiệp?

Theo chuyên gia Anomali, nắm được cách thức thực hiện và mức độ gây hại của các cuộc tấn công, mỗi doanh nghiệp cần triển khai những chiến thuật bảo mật và dịch vụ kỹ thuật phù hợp nhằm cải thiện tình trạng an ninh tại tổ chức của mình, đồng thời giảm thiểu nguy cơ hệ thống tê liệt khi bị tấn công, tránh những thiệt hại đáng tiếc có thể xảy ra.

Nguồn:https://giaoducthoidai.vn/khoa-hoc/nhung-moi-de-doa-tu-cac-nhom-tan-cong-mang-pho-bien-nham-toi-cong-ty-tai-chinh-3827626.html